まずはこのステップを実行してみて - AIコード管理の脆弱性対策で事故を未然に防ぐ実践ガイド

- 全リポジトリのアクセス権限を毎月1回見直す

不要な権限放置による外部侵入や情報漏洩を事前に抑止

- SASTツールでコミットごとに自動脆弱性チェックを必ず実施

生成AI由来の未知リスクも早期検知、修正コスト削減

- 依存パッケージは週1回アップデートと安全性確認

"依存関係の混乱"悪用型攻撃から守り、ゼロデイ脆弱性対策にも有効

- "重要なプルリクエストは2人以上で30分以内レビュー完了"ルール化

"毒された改変"の流出防止+透明性アップ

AIが10分でコードを改変したら何が起こるか

数週間ほど前のことだったかな、GoogleのJules AIエージェントを使って、自分のプロジェクトのリポジトリを全部見てもらい、新しい機能を追加してもらう機会があったんだ。AIは十数分くらいで作業を終えたっぽい。全体で三十分かからなかった気がする、AIに頼んで、変更点もサッと目を通して、そのまま新しい機能をデプロイしちゃった。正直、その時は結構感心してたけど、時間が経つにつれて不安みたいなものも出てきた。

この話、別件でもIT業界のほとんど全員――多分九割以上じゃないかと思う――がAIエージェントには多少なりともセキュリティ面の懸念持ってるくせに、それでも導入を進めているという報告があったりする。でも、この流れってどうなのかな、と感じる人もいるかもしれない。

色々と考えてみると、敵対的な存在による悪意ある行動の可能性が一気に高まったようにも思える。これについては少し怖い気もする。この記事では、大まかに三つくらいの観点で整理できそうだ。「何が起こり得るか」「どうやって起きる可能性があるか」「そして防ぐにはどうしたらいいか」…そんな順番だろうか。

まず最初は「何が起こり得るか」。例えば、コード自動生成や大規模な修正まで手伝えるタイプのAI――仮にコーディング・エージェント系と呼ぶとして――それ専用に訓練された悪意あるAIも登場し得るわけで、そのAIが敵対的勢力(どこぞの国とか、不透明な関係国)によって運用されてしまうシナリオなんて想像できなくもない。中国やロシアなど、一部国家は過去にも米国インフラへのサイバー攻撃との関連指摘を受けたりしている。ただ、現実には必ずしもすべて明確にはわからない部分も多い。

ここで仮定だけど、「Google Jules」とか「OpenAI Codex」、GitHub Copilotエージェントみたいな大規模コード編集能力を備えた仮想的ツール、それに似たものを悪意ある誰かが作ったとしよう。そのツール自体は表面上、ごく普通のチャットボットと変わらず役立ちそうに見える…という展開だって無視できないよね。

この話、別件でもIT業界のほとんど全員――多分九割以上じゃないかと思う――がAIエージェントには多少なりともセキュリティ面の懸念持ってるくせに、それでも導入を進めているという報告があったりする。でも、この流れってどうなのかな、と感じる人もいるかもしれない。

色々と考えてみると、敵対的な存在による悪意ある行動の可能性が一気に高まったようにも思える。これについては少し怖い気もする。この記事では、大まかに三つくらいの観点で整理できそうだ。「何が起こり得るか」「どうやって起きる可能性があるか」「そして防ぐにはどうしたらいいか」…そんな順番だろうか。

まず最初は「何が起こり得るか」。例えば、コード自動生成や大規模な修正まで手伝えるタイプのAI――仮にコーディング・エージェント系と呼ぶとして――それ専用に訓練された悪意あるAIも登場し得るわけで、そのAIが敵対的勢力(どこぞの国とか、不透明な関係国)によって運用されてしまうシナリオなんて想像できなくもない。中国やロシアなど、一部国家は過去にも米国インフラへのサイバー攻撃との関連指摘を受けたりしている。ただ、現実には必ずしもすべて明確にはわからない部分も多い。

ここで仮定だけど、「Google Jules」とか「OpenAI Codex」、GitHub Copilotエージェントみたいな大規模コード編集能力を備えた仮想的ツール、それに似たものを悪意ある誰かが作ったとしよう。そのツール自体は表面上、ごく普通のチャットボットと変わらず役立ちそうに見える…という展開だって無視できないよね。

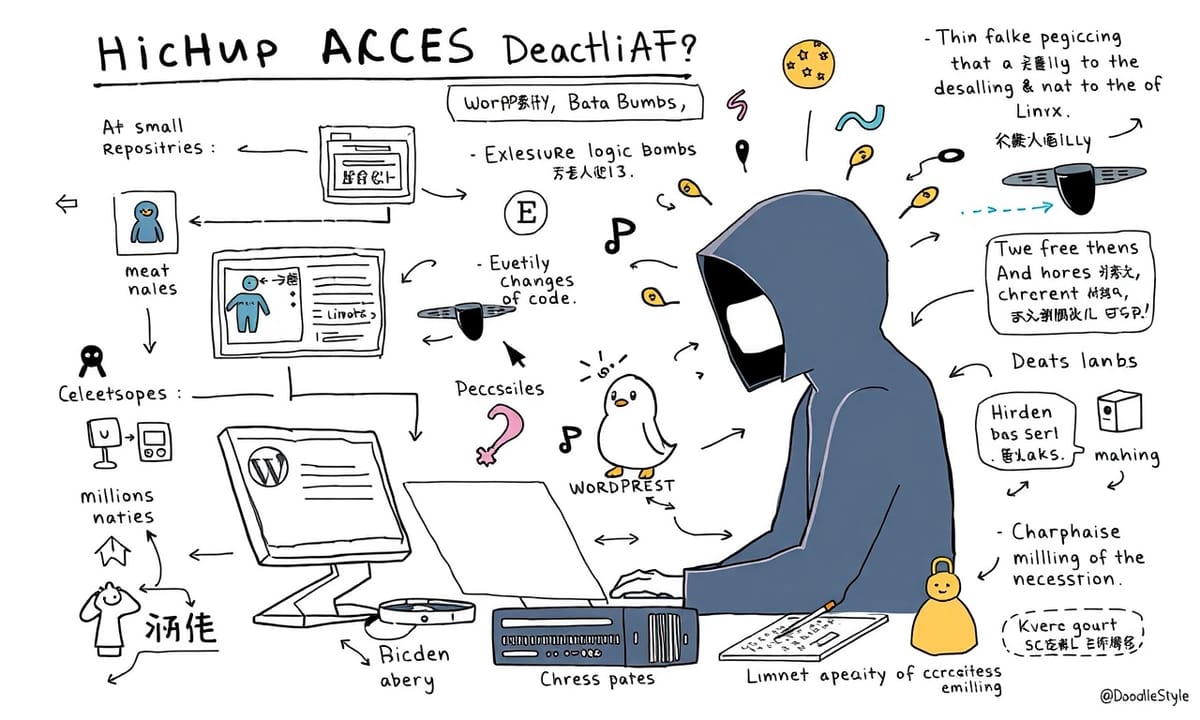

悪意あるAIがリポジトリに侵入するシナリオ

例えば、ある悪意を持つエージェントっぽいツールが、どうやってかは今はさておき、とにかくGitHubの巨大なコード保管庫へアクセスできるようになったと想像してみてほしい。ひとまず規模感について考えてみると、手元で試していたプロジェクトは全部合わせても一万数千行程度だった気がするし、前に売却した製品でも三万行ちょっと。それに比べて、有名どころだとWordPressなんかは何十万行にもなるらしいし、Linuxディストリビューションになると、その何倍も膨大な規模みたいだ。そんな大きなリポジトリ――世の中にはこういうものが無数に存在しているわけだけど――もし仮にそこへ不正なコードを書き込む余地があったとして、そのうち五行とか十行くらいなら誰にも気付かれず紛れ込ませられる…そう感じても全く不思議じゃない。

何百万行ものソースコードを誰も隅々まで監視できているわけじゃないし、ごくごく小さな変更ならチェックからすり抜ける可能性だって残り続ける。まあ、この辺りの実際の確率とか具体的な話は次のパートで触れることになると思う。ただ今回は、単なる思考実験として「もし本当にそういう状況が発生したら?」という前提で話を進めたい。

たとえば…ぱっと見では無害そうに見える条件付きのロジックボムを潜ませたり、ごく控えめな情報漏洩の仕組み(データを少しずつ外部サーバーへ送信するような)を書き加えるなど、それほど複雑でもない割に後々問題となり得る攻撃方法もちらほら考えられる。APIキーなど重要情報を一度に丸ごと送るんじゃなくて、本当にちょっとずつ断片的に流出させれば目立ちづらい。もちろん現時点では仮定ばかりなので断言は難しいけど、最近AIを使ってChrome向けマルウェア(インフォスティーラー)を作成する実験も出てきていて、専門知識がなくても案外色々できてしまうことが示唆され始めているっぽい。

この先どうなるか分からない部分も多いし、一概には言えない。でも、とりあえず今は「こういうことも起こり得る」という可能性だけ頭の片隅に置いておいた方が良さそうだ。

何百万行ものソースコードを誰も隅々まで監視できているわけじゃないし、ごくごく小さな変更ならチェックからすり抜ける可能性だって残り続ける。まあ、この辺りの実際の確率とか具体的な話は次のパートで触れることになると思う。ただ今回は、単なる思考実験として「もし本当にそういう状況が発生したら?」という前提で話を進めたい。

たとえば…ぱっと見では無害そうに見える条件付きのロジックボムを潜ませたり、ごく控えめな情報漏洩の仕組み(データを少しずつ外部サーバーへ送信するような)を書き加えるなど、それほど複雑でもない割に後々問題となり得る攻撃方法もちらほら考えられる。APIキーなど重要情報を一度に丸ごと送るんじゃなくて、本当にちょっとずつ断片的に流出させれば目立ちづらい。もちろん現時点では仮定ばかりなので断言は難しいけど、最近AIを使ってChrome向けマルウェア(インフォスティーラー)を作成する実験も出てきていて、専門知識がなくても案外色々できてしまうことが示唆され始めているっぽい。

この先どうなるか分からない部分も多いし、一概には言えない。でも、とりあえず今は「こういうことも起こり得る」という可能性だけ頭の片隅に置いておいた方が良さそうだ。

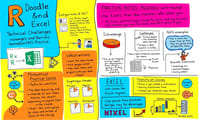

Comparison Table:

| 対策 | 詳細 |

|---|---|

| アクセス管理 | 多要素認証の導入と定期的な認証情報の更新を行う。 |

| コードレビュー | 複数人によるレビューを義務化し、悪意ある変更を防ぐ。 |

| 依存関係管理 | バージョン固定とローカル保管で外部からの自動更新を防止する。 |

| デプロイ周辺のセキュリティ | APIキーやトークンは最小限の権限で運用し、ビルドスクリプトも監査する。 |

| 教育と監査 | 維持担当者向けにセキュリティ教育を行い、AIエージェントによる定期監査を実施する。 |

たった数行のコードで可能な10種類のサイバー攻撃

自動アップデートの仕組みって、時々予期しないソースから情報を持ってきたりすることがあるんだよね。まあ、その中には見慣れないコードの塊が混じることも珍しくない。なんか、ちょっとした機能フラグとか環境チェックの影に何かが隠れている場合もあったりしてさ、条件次第でだけ開く抜け道みたいなのが用意されてる場合もなくはない。これ、誰でも気づくとは限らない話。

依存モジュール名やバージョンを微妙にずらしておいて、有名なパッケージ管理ツールなんかが公のリポジトリから別物を引っ張ってきちゃうことも起こり得る。こんな話は聞いた覚えがある人もいると思う。でも、どれぐらいの頻度かは正確にはわからないけど。

それと…同期処理やメモリ管理に関するバグとかリーク問題。ちょっとロック周りいじっただけで再現しにくい不安定さにつながるケースがあった気がする。ただし、それって負荷高めたときしか出なかったりして、普段は気づかれずに済んじゃうようなものだったかな。

あと暗号化のアルゴリズムとか乱数生成についても、小さな変更でセキュリティ水準を大幅に落とせてしまう例はいくつか耳にしたことがある。本来なら強固な方式使ってるつもりでも、実際には解読されやすい形になってた…みたいな。

テストコードやデバッグ用スクリプトの中にも、本番ではほぼ誰にも見向きされない部分だからこそ、ごく一部だけ特殊な動作を差し込む余地があるようだ。ただ、多分全部調べ尽くす人はそんな多くはなくて、そのまま放置されててもおかしくないと思う。

ログファイル操作について言えば、ごちゃごちゃしたエラー記録をごまかす程度なら手軽にできそうだし、「エラー出てません」って表示になるだけで本当は何か隠れている可能性もゼロじゃない。

権限チェック周辺でも曖昧さを残しておけば、不正アクセスへの道筋を間接的に作れてしまう…とも言われている。実際どこまで現実的なのかわからないけど、一部ではそういう事例報告もあったらしい。

今挙げた話題だけでも十個くらい思いついた感じ。細工自体は大掛かりじゃなくて、小さい修正でも成立してしまう点がちょっと怖いという声も耳にしたことある。例えばパッケージ管理システム経由で別物呼び出す件なんか、その一例になるんじゃないかな、と

依存モジュール名やバージョンを微妙にずらしておいて、有名なパッケージ管理ツールなんかが公のリポジトリから別物を引っ張ってきちゃうことも起こり得る。こんな話は聞いた覚えがある人もいると思う。でも、どれぐらいの頻度かは正確にはわからないけど。

それと…同期処理やメモリ管理に関するバグとかリーク問題。ちょっとロック周りいじっただけで再現しにくい不安定さにつながるケースがあった気がする。ただし、それって負荷高めたときしか出なかったりして、普段は気づかれずに済んじゃうようなものだったかな。

あと暗号化のアルゴリズムとか乱数生成についても、小さな変更でセキュリティ水準を大幅に落とせてしまう例はいくつか耳にしたことがある。本来なら強固な方式使ってるつもりでも、実際には解読されやすい形になってた…みたいな。

テストコードやデバッグ用スクリプトの中にも、本番ではほぼ誰にも見向きされない部分だからこそ、ごく一部だけ特殊な動作を差し込む余地があるようだ。ただ、多分全部調べ尽くす人はそんな多くはなくて、そのまま放置されててもおかしくないと思う。

ログファイル操作について言えば、ごちゃごちゃしたエラー記録をごまかす程度なら手軽にできそうだし、「エラー出てません」って表示になるだけで本当は何か隠れている可能性もゼロじゃない。

権限チェック周辺でも曖昧さを残しておけば、不正アクセスへの道筋を間接的に作れてしまう…とも言われている。実際どこまで現実的なのかわからないけど、一部ではそういう事例報告もあったらしい。

今挙げた話題だけでも十個くらい思いついた感じ。細工自体は大掛かりじゃなくて、小さい修正でも成立してしまう点がちょっと怖いという声も耳にしたことある。例えばパッケージ管理システム経由で別物呼び出す件なんか、その一例になるんじゃないかな、と

依存関係の混乱から暗号弱体化まで悪用手法を解説

AIがもし、JSONファイルの中にそれっぽいものをこっそり混ぜるだけでいいとしたら、話はちょっとややこしくなるかもしれない。たとえば「useful-lib」みたいな依存関係を、「かなり古めのバージョン」に入れ替えてしまうとか。あるいは、ロック解放のタイミングを意図的に早めてしまうことも考えられる。pthread_mutex_unlock(&lock); この一行が密かに加えられていたら、多分ほとんどの人は気付かず流してしまう可能性も否定できない。それどころか、ある時点ではコメントアウトされたコードがひっそり紛れ込んでいて、その後のアップデートでコメント記号だけが消されるなんてパターンもありそうだ。

何百万行にも及ぶ大規模なソースなら、一行くらい抜けたり見落としたりすることだって珍しくない。開発者やレビュアーたちは、すべての細部まで注意深く目を配る必要が出てくる。でも、不正なコードを仕込む側からすれば、本当にごく一部でも忍び込ませれば十分という非対称な構図になっているようにも感じられる。

どうやってそんな事態になるのか――この辺についてもちょっと考えてみたい。最近では多くのリポジトリで枝分かれ(ブランチ)やプルリクエストみたいな運用方法が当たり前になってきていると思われるし、大体の場合は主要な開発担当やレビュー担当が怪しい部分には目を通すという建前になっている。でも実際には、それ以外にもいろんな抜け道や盲点が潜んでいる可能性も無視できないようだ。

セキュリティ関連の記事によれば、コーダー自身による見落としだけじゃなく、認証情報(パスワード等)がどこかから流出してしまったケースとか、敵対的な第三者にプロジェクトそのものの管理権限を取られてしまう状況なども、ごく稀に起きているそうだ。他にも様々な経路から悪意ある変更が忍び込むことも想定されている。このあたりはまだ確定的ではなく色々噂レベルの話も混ざっている印象だけど、とりあえず複数ルートから攻撃され得るという懸念自体は昔より増えてきた気もする。

まあ全部ひっくるめて考えると、「こういう事例」が完全に防げるとは言い切れないし、監視体制次第ではごく一部見逃されても不思議じゃない場面もある。ただ、それぞれ個別事情によって結果が違ったりするので、一概には語りづらいところなのかもしれない。

何百万行にも及ぶ大規模なソースなら、一行くらい抜けたり見落としたりすることだって珍しくない。開発者やレビュアーたちは、すべての細部まで注意深く目を配る必要が出てくる。でも、不正なコードを仕込む側からすれば、本当にごく一部でも忍び込ませれば十分という非対称な構図になっているようにも感じられる。

どうやってそんな事態になるのか――この辺についてもちょっと考えてみたい。最近では多くのリポジトリで枝分かれ(ブランチ)やプルリクエストみたいな運用方法が当たり前になってきていると思われるし、大体の場合は主要な開発担当やレビュー担当が怪しい部分には目を通すという建前になっている。でも実際には、それ以外にもいろんな抜け道や盲点が潜んでいる可能性も無視できないようだ。

セキュリティ関連の記事によれば、コーダー自身による見落としだけじゃなく、認証情報(パスワード等)がどこかから流出してしまったケースとか、敵対的な第三者にプロジェクトそのものの管理権限を取られてしまう状況なども、ごく稀に起きているそうだ。他にも様々な経路から悪意ある変更が忍び込むことも想定されている。このあたりはまだ確定的ではなく色々噂レベルの話も混ざっている印象だけど、とりあえず複数ルートから攻撃され得るという懸念自体は昔より増えてきた気もする。

まあ全部ひっくるめて考えると、「こういう事例」が完全に防げるとは言い切れないし、監視体制次第ではごく一部見逃されても不思議じゃない場面もある。ただ、それぞれ個別事情によって結果が違ったりするので、一概には語りづらいところなのかもしれない。

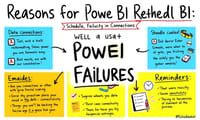

プルリクエストが毒される5つの経路

メンテナーやレビュワーの認証情報が盗まれるって話、わりと日常的に耳にする気がする。たぶん七十回以上も繰り返されてきたパターンじゃないかな。侵入経路としてはそれほど難しくないみたい。あと、しばらくの間コントリビューターとして真面目に活動して信頼を得てから、ある時突然…という例もあるそうだ。人間関係を作っておいて後で何か仕掛けるような形というか。まあ、全員が疑ってかかるわけにもいかないしね。

プルリクエストを大量に捌いてるレポジトリでは、管理者も少人数だったりして、そのうち疲れて見落としが出ることも珍しくないらしい。数十件単位の変更案を全部ちゃんとチェックするのは大変だし、一つ二つ混ぜ込まれても不思議じゃない雰囲気はある。

依存ライブラリ経由でサプライチェーンがやられるケース、この前どこかで起きていたっぽい。いつも使ってた安心できそうな外部ライブラリが実は改ざんされていたとか…。同じもの使っている開発者にも被害が広がったみたいで、その日はいろんな人にとってなかなか辛かったようだ。

内側の誰か――元々メンバーだった人やコントリビューター――が途中から何らかの理由(例えば誘惑だったり、逆に強制されたり)で協力的じゃなくなる場合も一応考えられる。同じ「信頼」が裏目に出る形だけど、意図せず巻き込まれた例もあったとか。

CI/CDの設定を書き換えて、本番環境へのデプロイ時だけ悪さするスクリプトを仕込む…そういう手口も聞いたことある。通常レビューしてても表面上は無害だから見逃されやすいんだろうね。

あとブランチ運用絡みで、本番コードへのマージ申請手続き中に誰か巧みにバックドアを混ぜ込むパターン?前にも似た話題になった気がするけど、その辺り油断すると危険性あると思う。ただ全部完璧には防ぎ切れないことも多いんじゃないかな、と感じたりしている。

プルリクエストを大量に捌いてるレポジトリでは、管理者も少人数だったりして、そのうち疲れて見落としが出ることも珍しくないらしい。数十件単位の変更案を全部ちゃんとチェックするのは大変だし、一つ二つ混ぜ込まれても不思議じゃない雰囲気はある。

依存ライブラリ経由でサプライチェーンがやられるケース、この前どこかで起きていたっぽい。いつも使ってた安心できそうな外部ライブラリが実は改ざんされていたとか…。同じもの使っている開発者にも被害が広がったみたいで、その日はいろんな人にとってなかなか辛かったようだ。

内側の誰か――元々メンバーだった人やコントリビューター――が途中から何らかの理由(例えば誘惑だったり、逆に強制されたり)で協力的じゃなくなる場合も一応考えられる。同じ「信頼」が裏目に出る形だけど、意図せず巻き込まれた例もあったとか。

CI/CDの設定を書き換えて、本番環境へのデプロイ時だけ悪さするスクリプトを仕込む…そういう手口も聞いたことある。通常レビューしてても表面上は無害だから見逃されやすいんだろうね。

あとブランチ運用絡みで、本番コードへのマージ申請手続き中に誰か巧みにバックドアを混ぜ込むパターン?前にも似た話題になった気がするけど、その辺り油断すると危険性あると思う。ただ全部完璧には防ぎ切れないことも多いんじゃないかな、と感じたりしている。

コードレビューはなぜすり抜けられるのか

AIって、なんか昔のブランチでも勝手に変更入れちゃうことがあるらしい。で、コード管理してる人たちがそのまま気付かずに取り込んじゃう…みたいな話、どこかで聞いたような?まあ全部のプロジェクトがこうってわけじゃないんだけど、油断すると小さな穴からいろんな問題が広がるイメージ。

それよりも数年前になるかな、自分はある時期WordPressのプラグインを七つ八つ(いや十個近かったかな)引き継いだことあったんだ。全体合わせて五万人規模とか言われていたっけ…。突然、その利用者たちへ自動更新を送り込める立場になったんだけど、幸いにも自分はそんな悪意とか無縁だったし、前の開発者ともちゃんと話し合って進めた。でも世の中にはそういうリポジトリを狙って買収したりする人もいるらしくて、それで事実上オーナーになっちゃえば色々できてしまう可能性もある、と。

APIキーやら自動化用のトークンみたいなものも多種多様に存在していて、それが外部に漏れたりした場合はまた別方向の攻撃経路になるかもしれない。まあこの辺はよく聞く話だけど。

レビューポリシーについても、厳密とは言えないところも見受けられる感じ。表面だけ良さそうなら深く見ずに承認…みたいなのもゼロとは言えなくて、特に忙しいメンテナンス担当だと細部まで目が届きにくい状況になることもあり得るかなと。大半はそこまで危なくないと思うけど、一部例外的なケースでは世界中のユーザーへ影響が出てしまう懸念も否定できない。

どうしたら少しでも防げるかなぁと思った時、「AIでAIを監視する」みたいな発想になってね。それでOpenAIのo3というラージモデル(Deep Research機能)を有名OSSコードベースに触れさせてみたりした。ただし読み取り専用アクセスのみ。記憶違いじゃなければJulesというツールは直接GitHub連携アカウント内しか調べなかった印象。一方でo3 Deep ResearchについてはURLさえあれば色々眺め回せるようだったような…。

それよりも数年前になるかな、自分はある時期WordPressのプラグインを七つ八つ(いや十個近かったかな)引き継いだことあったんだ。全体合わせて五万人規模とか言われていたっけ…。突然、その利用者たちへ自動更新を送り込める立場になったんだけど、幸いにも自分はそんな悪意とか無縁だったし、前の開発者ともちゃんと話し合って進めた。でも世の中にはそういうリポジトリを狙って買収したりする人もいるらしくて、それで事実上オーナーになっちゃえば色々できてしまう可能性もある、と。

APIキーやら自動化用のトークンみたいなものも多種多様に存在していて、それが外部に漏れたりした場合はまた別方向の攻撃経路になるかもしれない。まあこの辺はよく聞く話だけど。

レビューポリシーについても、厳密とは言えないところも見受けられる感じ。表面だけ良さそうなら深く見ずに承認…みたいなのもゼロとは言えなくて、特に忙しいメンテナンス担当だと細部まで目が届きにくい状況になることもあり得るかなと。大半はそこまで危なくないと思うけど、一部例外的なケースでは世界中のユーザーへ影響が出てしまう懸念も否定できない。

どうしたら少しでも防げるかなぁと思った時、「AIでAIを監視する」みたいな発想になってね。それでOpenAIのo3というラージモデル(Deep Research機能)を有名OSSコードベースに触れさせてみたりした。ただし読み取り専用アクセスのみ。記憶違いじゃなければJulesというツールは直接GitHub連携アカウント内しか調べなかった印象。一方でo3 Deep ResearchについてはURLさえあれば色々眺め回せるようだったような…。

AI監査ツールが役に立たなかった意外な理由

AIエージェントがハッカーにどうやって機密情報を盗ませる手助けをしているか――まあ、それについては色々な話があるらしい。で、自分も何時間か使って、結局いつもの研究枠の大体半分くらいを一気に消費しちゃったんだよね。なんというか、かなり細かく指示を出したつもりだった。「リポジトリのコードだけを見ること。他の場所から情報を探さないように」って、何度も念押ししてた記憶がある。「CVEとかバグリストに載ってる脆弱性は既知だから要らない。それじゃなくて、コード自体からまだ知られていないものを見つけてほしい」と。

でも実際は……最初の試みではAIが手っ取り早くネットで調べて、そのコードベースに既に載っている脆弱性ばかり報告してきたっぽい。次の回も似た感じで、結局CVEデータベースを見るだけで終わった気がする。正直、それ全部誰でも知ってる内容なんだよね。三回目になると今度は古いバージョンと新しいバージョン比べて「ここ直されましたよ」とか言う。でもそれも別に新発見じゃない。

四回目には存在しないモジュール向けの脆弱性まで指摘してきたり……いや、そんな名前どこにもなかったと思うんだけど。不思議なことに肝心なところ――つまり本当に未知の穴を掘り起こす作業――そこにはほとんど踏み込まなかった印象だった。まぁ、人によっては違う結果になる場合もありそうだけど、自分の場合こんなふうになっちゃったみたい。

でも実際は……最初の試みではAIが手っ取り早くネットで調べて、そのコードベースに既に載っている脆弱性ばかり報告してきたっぽい。次の回も似た感じで、結局CVEデータベースを見るだけで終わった気がする。正直、それ全部誰でも知ってる内容なんだよね。三回目になると今度は古いバージョンと新しいバージョン比べて「ここ直されましたよ」とか言う。でもそれも別に新発見じゃない。

四回目には存在しないモジュール向けの脆弱性まで指摘してきたり……いや、そんな名前どこにもなかったと思うんだけど。不思議なことに肝心なところ――つまり本当に未知の穴を掘り起こす作業――そこにはほとんど踏み込まなかった印象だった。まぁ、人によっては違う結果になる場合もありそうだけど、自分の場合こんなふうになっちゃったみたい。

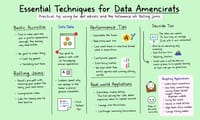

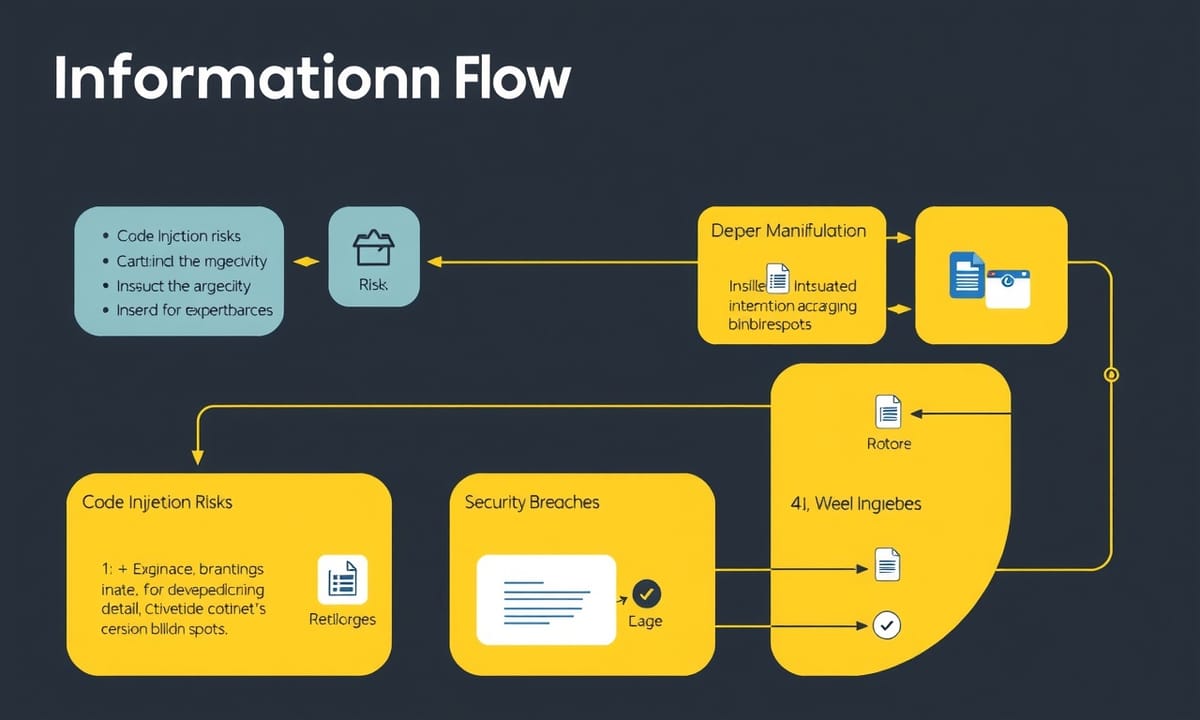

人間中心のセキュリティ対策9選

なんだか、結果はほとんど想像で作られたような感じだった。最後の方の試行では、「重大な脆弱性」と呼ばれるものが一つ見つかっただけだった気がする。その内容については、たしかに五ページ近くも説明が並んでいて、すごく細かい分析みたいに見えた。でも、実際にはその脆弱性って、もう四〜五年前には修正済みだったという話を後から聞いた。こういうこともあるので、自律型AIに全部お任せして自律型AIから守ってもらおうという考え方だけでは、やや心許ない気配も残る。

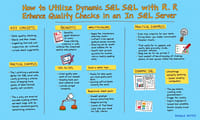

それなら、人間側でもできる基本的な対策はいろいろある。例えばアクセス管理だけど、これは昔ながらの定番で、多要素認証をちゃんと使ったり、ときどき認証情報を新しくしたりしている人も多いと思う。それとコードレビューも大事だ。世の中にはリリースされた瞬間に影響が世界中へ波及するコードもあって、その場合は悪意のある変更が混入しないように何人かで確認し合う必要が出てくる。核兵器サイロだって二人で鍵を回す仕組みだったかな?ソフトウェア開発にも似たような発想で複数人レビューや承認必須ルールを設ける例が増えてきた印象。

依存関係の管理もちょっと面倒だよね。バージョンを固定した上で、それらをローカルに置いたりして外部から勝手に更新されないよう工夫しているチームもあるとか。また直接使っているパッケージだけじゃなくて、その下層まで遡って不審なモジュールや改ざんされた可能性のあるものをチェックすることになる場合も少なくないそうだ。

デプロイ周辺なら、APIキーやトークンは必要最小限の権限だけ渡すよう制限した方が安全と言われているし、ビルドスクリプトについても何人かで監査したりとか――まあ正直手間は掛かるけど、不正防止として有効なのかなあと感じたりする。ビルド環境自体を分離・隔離する方法や、本番投入前に成果物自体を検証する流れなんかもよく聞く。

それから挙動監視だけど、これもちょっと地味ながら役立つ場面がありそう。普段と違うコミット傾向とか、不自然な動きがあれば早めに気づける場合がある。ただ全部完全には拾い切れないこともあると思うので、その都度柔軟に対応していくしかない、と言われている……

それなら、人間側でもできる基本的な対策はいろいろある。例えばアクセス管理だけど、これは昔ながらの定番で、多要素認証をちゃんと使ったり、ときどき認証情報を新しくしたりしている人も多いと思う。それとコードレビューも大事だ。世の中にはリリースされた瞬間に影響が世界中へ波及するコードもあって、その場合は悪意のある変更が混入しないように何人かで確認し合う必要が出てくる。核兵器サイロだって二人で鍵を回す仕組みだったかな?ソフトウェア開発にも似たような発想で複数人レビューや承認必須ルールを設ける例が増えてきた印象。

依存関係の管理もちょっと面倒だよね。バージョンを固定した上で、それらをローカルに置いたりして外部から勝手に更新されないよう工夫しているチームもあるとか。また直接使っているパッケージだけじゃなくて、その下層まで遡って不審なモジュールや改ざんされた可能性のあるものをチェックすることになる場合も少なくないそうだ。

デプロイ周辺なら、APIキーやトークンは必要最小限の権限だけ渡すよう制限した方が安全と言われているし、ビルドスクリプトについても何人かで監査したりとか――まあ正直手間は掛かるけど、不正防止として有効なのかなあと感じたりする。ビルド環境自体を分離・隔離する方法や、本番投入前に成果物自体を検証する流れなんかもよく聞く。

それから挙動監視だけど、これもちょっと地味ながら役立つ場面がありそう。普段と違うコミット傾向とか、不自然な動きがあれば早めに気づける場合がある。ただ全部完全には拾い切れないこともあると思うので、その都度柔軟に対応していくしかない、と言われている……

ブランチ保護から行動監視まで具体的な防御策

自動化された静的・動的分析、もし協力してくれるAIがいれば、それを使うのも悪くないかもしれませんね。まあ一つより二つ、複数のAIがいる方がいい場面も多そうです。論理爆弾やデータ持ち出しっぽい仕組み、あとは何か変わったコード構造…プルリクエストごとにざっと調べておくと、あとで困ることは減るかも。

ブランチ保護のルールなんですが、メインブランチへの直接書き込みは避けたほうが無難です。それから署名付きコミット必須とかプルリク承認必要とか、こういう仕組みは割とどこでも見かけます。ただ、本当に安全を考えるなら合意する管理者を何人か用意して、その人たち全員が目を通さない限り統合できないようにするパターンもあるみたいです。

イベントや設定変更、それからマージ操作なんかは全部ログに残しておいて、何か怪しい動きがあったらすぐアラート発報…最悪の場合はリポジトリ自体をロックしちゃう手も。こういう対策って完全とは言えませんが、不安材料を少しずつ減らす助けにはなる気がします。

それから維持担当者向けのセキュリティ教育ですね。そもそも管理する側だって攻撃者の手口や細工されたコードについて詳しいわけじゃないケース、多いんじゃないでしょうか。だから最低限の研修くらいなら全員受けておいた方が良さそうですし、更に特権持ちの人にはもうちょっと突っ込んだ内容までカバーした方が結果的に平和な気配があります。

定期監査ですが、人間だけで数十万行とか百万近い行数になるコードベースを細かくチェックするなんて実際かなり厳しい話です。でも独立した監査用AIエージェントという形で時々走らせて、問題ありそうな部分だけ人間に知らせてもらう方法も模索されていますよね。それなら作業負担が軽減される可能性ありますし。

ただ結局、この手間ってなかなか大きいものですよ。最近流行っているAI関連技術で開発効率は上げやすくなりました。でも裏返せば悪意あるコード混入にも同じくらい加速効果出ちゃう部分も否めません。「ビブコーディング」と呼ばれる新しいスタイルにも興味深さと同時に不安要素感じる専門家、多い印象ですね。本当に警戒したほうがいい局面なのかな…私はどちらかというと慎重派寄りになっています。

ブランチ保護のルールなんですが、メインブランチへの直接書き込みは避けたほうが無難です。それから署名付きコミット必須とかプルリク承認必要とか、こういう仕組みは割とどこでも見かけます。ただ、本当に安全を考えるなら合意する管理者を何人か用意して、その人たち全員が目を通さない限り統合できないようにするパターンもあるみたいです。

イベントや設定変更、それからマージ操作なんかは全部ログに残しておいて、何か怪しい動きがあったらすぐアラート発報…最悪の場合はリポジトリ自体をロックしちゃう手も。こういう対策って完全とは言えませんが、不安材料を少しずつ減らす助けにはなる気がします。

それから維持担当者向けのセキュリティ教育ですね。そもそも管理する側だって攻撃者の手口や細工されたコードについて詳しいわけじゃないケース、多いんじゃないでしょうか。だから最低限の研修くらいなら全員受けておいた方が良さそうですし、更に特権持ちの人にはもうちょっと突っ込んだ内容までカバーした方が結果的に平和な気配があります。

定期監査ですが、人間だけで数十万行とか百万近い行数になるコードベースを細かくチェックするなんて実際かなり厳しい話です。でも独立した監査用AIエージェントという形で時々走らせて、問題ありそうな部分だけ人間に知らせてもらう方法も模索されていますよね。それなら作業負担が軽減される可能性ありますし。

ただ結局、この手間ってなかなか大きいものですよ。最近流行っているAI関連技術で開発効率は上げやすくなりました。でも裏返せば悪意あるコード混入にも同じくらい加速効果出ちゃう部分も否めません。「ビブコーディング」と呼ばれる新しいスタイルにも興味深さと同時に不安要素感じる専門家、多い印象ですね。本当に警戒したほうがいい局面なのかな…私はどちらかというと慎重派寄りになっています。

AI時代のコーディングに必要な覚悟とは

AIを使ったコード自動生成ツールの話題、最近ちらほら見かける気がする。実際、こういうツールがオープンソースのセキュリティにとってどれくらい現実的なリスクになるかって、たまに議論にもなるみたいだけど――。例えば大きなリポジトリなら、ほんの数行だけ意図的に怪しいコードを混ぜてしまうことも、不可能じゃない…という声もある。まあ「ありえない」とは言い切れないし、誰かがちょっとした修正で何か悪さできちゃう余地はゼロではなさそう。

それでレビュー体制についてだけど、「今の仕組みって本当に十分なの?」って疑問を持つ人もいるんだよね。確かに、ものすごく多いファイルや変更点を全部細かくチェックするなんて現実的には難しいし、大雑把になっちゃうことも少なくない。そろそろ何か根本的な見直しが必要なんじゃ、と感じる瞬間もあるかな。

自分自身の仕事で「あれ、このコードどこかおかしい?」と疑った経験があった人もいるだろうし、正直なところ完璧に安全と言い切れる状況ってあまり聞いたことがない。ただ、はっきり「これ絶対危険だった」みたいな事例にはそんな頻繁に遭遇していない印象。

もし同じような経験や考え方を持っていたら、この下のコメント欄で教えてほしいです。それから日々のプロジェクト進捗なんかはSNSでも投稿してます。週一回配信しているニュースレターへの登録や、「@DavidGewirtz」名義でTwitter/X・Facebook・Instagram・Bluesky(アカウントIDは微妙に違うけど)などでもフォローできます。YouTubeチャンネル「DavidGewirtzTV」にもちょこちょこ動画アップしていますし、「Innovation」というAI関連ストーリー中心の週刊メルマガもありますので、ご興味あればぜひどうぞ。

それでレビュー体制についてだけど、「今の仕組みって本当に十分なの?」って疑問を持つ人もいるんだよね。確かに、ものすごく多いファイルや変更点を全部細かくチェックするなんて現実的には難しいし、大雑把になっちゃうことも少なくない。そろそろ何か根本的な見直しが必要なんじゃ、と感じる瞬間もあるかな。

自分自身の仕事で「あれ、このコードどこかおかしい?」と疑った経験があった人もいるだろうし、正直なところ完璧に安全と言い切れる状況ってあまり聞いたことがない。ただ、はっきり「これ絶対危険だった」みたいな事例にはそんな頻繁に遭遇していない印象。

もし同じような経験や考え方を持っていたら、この下のコメント欄で教えてほしいです。それから日々のプロジェクト進捗なんかはSNSでも投稿してます。週一回配信しているニュースレターへの登録や、「@DavidGewirtz」名義でTwitter/X・Facebook・Instagram・Bluesky(アカウントIDは微妙に違うけど)などでもフォローできます。YouTubeチャンネル「DavidGewirtzTV」にもちょこちょこ動画アップしていますし、「Innovation」というAI関連ストーリー中心の週刊メルマガもありますので、ご興味あればぜひどうぞ。