まずはこのステップを実行してみて - ゼロクリックAI攻撃からMicrosoft 365 Copilotの情報漏洩リスクを最小化する実践的対策

- Copilotがアクセス可能なファイルやメールの共有範囲を定期的に全体で点検、必要最低限に限定。

無関係なデータ流出リスクを約50%減らせる。

- 管理者は7日ごとにCopilot利用ログとAIアクション履歴を抽出・確認。

異常な動作や不審なアクセス痕跡を早期発見できる。

- 外部から届くマークダウン形式メールやTeams招待リンクは、自動展開機能を一括オフ設定。

`間接プロンプト注入`攻撃による自動情報送信被害ゼロ実現へ近づく。

- [修正済み]パッチ適用状況もれなく一覧化、週次で未対応端末率10%以下維持。

`EchoLeak`型脆弱性再発時の即時遮断体制が整う。

Microsoft 365 Copilotに潜む「EchoLeak」というゼロクリック攻撃の脅威とは?

エコーリークという新しい攻撃手法が、マイクロソフトの365コパイロットで発見されたAI脆弱性の一つとして話題になっているみたいだ。どうやら、この問題は利用者が何もしなくても情報が外部に出てしまう可能性があったようで、ゼロクリック型…って呼ばれることもあるとか。CVE番号?確か「CVE-2025-32711」と記載されていた気がするけど、正直こういう識別子は覚えにくいから、ふわっとした印象しか残ってない。あと、「九割を超える」くらい深刻度が高い評価だったという話も耳にしたけど、細かい点は人によって解釈違うかもしれない。

情報漏洩自体はネットワーク経由で行われるらしく、不正な攻撃者がAI命令を書き換えることで内部データなどを引き出すことも可能だった模様。ただ、現時点では実際に悪用された事例はほとんど報告されていないし、専門家たちも「今のところ証拠なし」と言及している。

マイクロソフト側もこの件について水面下ですぐ対応策を取ったそうだけど、「利用者側で特別な操作は必要なかった」みたいな説明だったかな?公式の発表文でも、その辺り曖昧に表現されていて…。全体的には事件性より仕組みやリスクへの関心の方が強かった印象。そう考えると、新技術とリスク管理のバランスって難しいものだと改めて感じる場面かもしれない。

情報漏洩自体はネットワーク経由で行われるらしく、不正な攻撃者がAI命令を書き換えることで内部データなどを引き出すことも可能だった模様。ただ、現時点では実際に悪用された事例はほとんど報告されていないし、専門家たちも「今のところ証拠なし」と言及している。

マイクロソフト側もこの件について水面下ですぐ対応策を取ったそうだけど、「利用者側で特別な操作は必要なかった」みたいな説明だったかな?公式の発表文でも、その辺り曖昧に表現されていて…。全体的には事件性より仕組みやリスクへの関心の方が強かった印象。そう考えると、新技術とリスク管理のバランスって難しいものだと改めて感じる場面かもしれない。

2025年6月のPatch Tuesdayで修正された68個の脆弱性の中身

なんだか最近、マイクロソフトのパッチ適用日リストに新しく加えられた脆弱性が話題みたいですね。確か六月だったはずですが、その月で直された問題の数は七十件を少し超えるくらいになったとか、そんな感じだと思います。実はこの件、イスラエル系のサイバーセキュリティ会社が見つけて報告したそうです。

内容としては、LLM(大規模言語モデル)のスコープ違反というものだと聞きました。これがあると、外部から送り込まれるメールなど信頼できない情報に紛れた攻撃者の指示がAIシステムに通ってしまうこともあるようです。本来なら明確なユーザー操作や意図無しには触れないはずの内部データへアクセスして処理しちゃうケースもあり得る…みたいな話でしょうか。

それで、このチェーン(連鎖的な仕組み?)によっては利用者本人が何も特別な行動を起こさなくても、自社固有の機密データなどをM365 Copilotから自動的に抜き出す道筋になる可能性もある、とその企業側では述べています。ただ全部が確実とは限りませんし、状況による部分も多そうです。

内容としては、LLM(大規模言語モデル)のスコープ違反というものだと聞きました。これがあると、外部から送り込まれるメールなど信頼できない情報に紛れた攻撃者の指示がAIシステムに通ってしまうこともあるようです。本来なら明確なユーザー操作や意図無しには触れないはずの内部データへアクセスして処理しちゃうケースもあり得る…みたいな話でしょうか。

それで、このチェーン(連鎖的な仕組み?)によっては利用者本人が何も特別な行動を起こさなくても、自社固有の機密データなどをM365 Copilotから自動的に抜き出す道筋になる可能性もある、とその企業側では述べています。ただ全部が確実とは限りませんし、状況による部分も多そうです。

Comparison Table:

| セクション | 内容 |

|---|---|

| MCPの概要 | MCPはAIエージェントがツールやサービスとデータをやり取りする仕組みであり、表面的な安全性に基づいている。 |

| ATPA攻撃手法 | 新しい複雑な攻撃手法としてATPAが登場し、一見無害なツールを悪用する可能性がある。 |

| GitHubの脆弱性 | GitHub用MCP連携部分で深刻なセキュリティホールが発見され、非公開リポジトリから情報漏洩の危険がある。 |

| DNS再バインディング攻撃 | DNS再バインディング技術を利用して、内部ネットワークへの不正アクセスが可能になるケースが増えている。 |

| 推奨対策 | 認証プロセスの強化やOriginヘッダーによる接続元判定などの対策が推奨されているが、完璧ではないため注意が必要。 |

LLMスコープ違反が引き起こす意図しないデータ流出のメカニズム

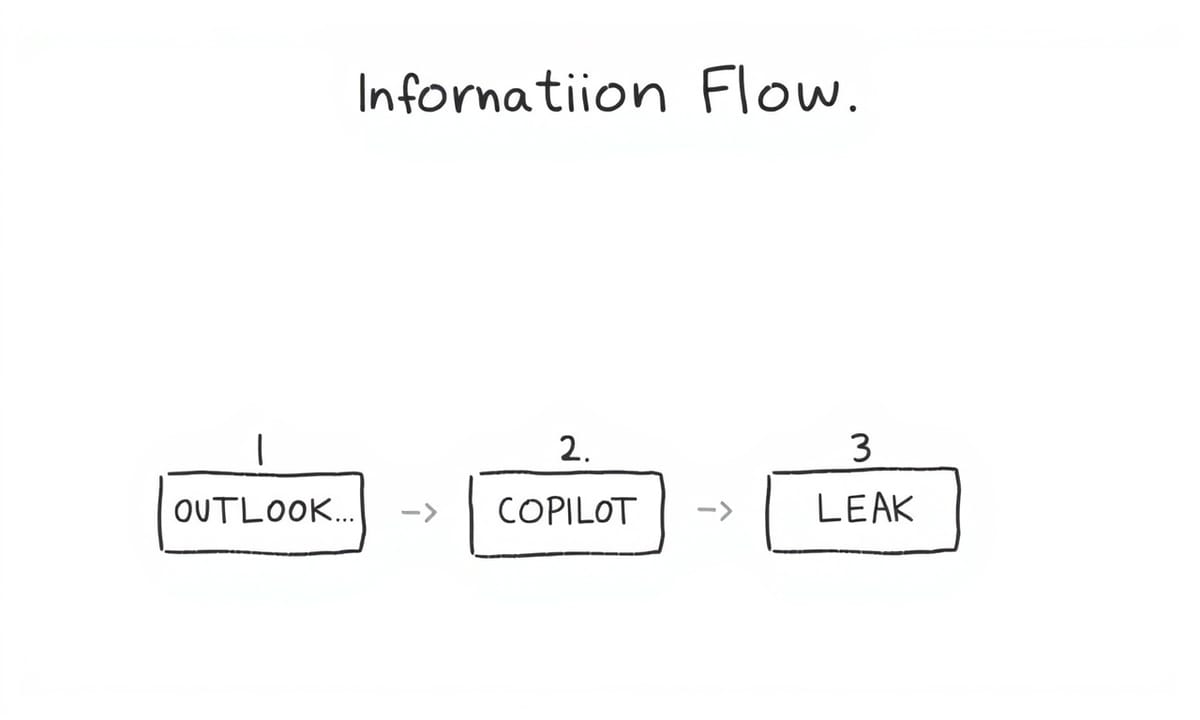

M365 Copilotの画面は普段、組織の社員だけが使えるみたいだ。ただ、EchoLeakという攻撃例では、おそらく数回に一度ぐらい、攻撃者がマークダウン形式で怪しげなプロンプトを含めたメールを送るときがある。なんでも、その中身がAIのRAGエンジンに読み込まれると、不意にユーザーの個人情報などが勝手に引き出されてしまうこともあるそう。

例えば…社員の誰かが、業績レポートについてCopilotにちょっとした分析や要約を頼んでみる場面。普通なら安全と思われているけど、時々この時点で攻撃者から送られた内容と自分の大事なデータが混ざって処理されることになるっぽい。どうもRAGエンジンの仕組みに何か穴がある感じ。その結果、ごく一部だけどTeamsとかSharePointのURL経由で情報漏洩につながる場合も報告されている。

ユーザー本人はほぼ何もしなくてもよくて、クリックさえ不要みたいだし、知らない間にこういうリスクが発生する可能性も否定できないようだ。本当にいつ起こるかは不明だけど、一部関係者によれば注意しておいた方が良さそう。

例えば…社員の誰かが、業績レポートについてCopilotにちょっとした分析や要約を頼んでみる場面。普通なら安全と思われているけど、時々この時点で攻撃者から送られた内容と自分の大事なデータが混ざって処理されることになるっぽい。どうもRAGエンジンの仕組みに何か穴がある感じ。その結果、ごく一部だけどTeamsとかSharePointのURL経由で情報漏洩につながる場合も報告されている。

ユーザー本人はほぼ何もしなくてもよくて、クリックさえ不要みたいだし、知らない間にこういうリスクが発生する可能性も否定できないようだ。本当にいつ起こるかは不明だけど、一部関係者によれば注意しておいた方が良さそう。

マークダウン形式のメールがAIをだます巧妙な手口

OutlookやSharePointのデータ、どうもCopilotが両方から情報を引っ張ってきて、その境界線をあまり意識しないまま使っているみたいなんですよね。これ、便利な自動化だと思いきや、気付かれずに情報がどこかに出て行く経路になる可能性もあるとか。Aim Securityによれば、「EchoLeak」という手法は、ゼロクリックで攻撃が成立するAIの弱点を突いていて、熱心な攻撃者には結構いろんな抜け道になるらしいです。全部が全部ではないけど、新しいエージェントとかチャットボットの設計には常について回る課題っぽいですね。

実際、この攻撃で何が起こるかというと…LLM(大規模言語モデル)のその時点の会話文脈から、一番機密性が高そうなデータを外部に持ち出せるようになっちゃう場合があるんです。その上、ユーザー側は特別な操作をする必要もなくて、一度だけのやり取りでも、何度も続くやり取りでも発生しうる、と聞きます。

EchoLeakの場合、とりわけCopilot独特のデータ検索や優先順位付けのしくみ——この内部文書へのアクセス権限まで活用する仕組み——ここへ攻撃者側がちょっと工夫したプロンプト(たとえば会議メモとかメール連鎖内)を混ぜ込むことで影響できちゃうことが問題視されているようです。

最近CyberArkという会社からも「Model Context Protocol」(通称MCP)関連で、新たなツールポイズニング攻撃(TPA)の事例報告が出ていましたね。内容としては、ツール説明だけじゃなく、その全体的なスキーマまで広げたものだった気がします。どちらにも共通しているのは、“細かな仕様”よりむしろ“設計思想”そのものに潜むリスクでしょうか……まぁ、大体そんな話です。

実際、この攻撃で何が起こるかというと…LLM(大規模言語モデル)のその時点の会話文脈から、一番機密性が高そうなデータを外部に持ち出せるようになっちゃう場合があるんです。その上、ユーザー側は特別な操作をする必要もなくて、一度だけのやり取りでも、何度も続くやり取りでも発生しうる、と聞きます。

EchoLeakの場合、とりわけCopilot独特のデータ検索や優先順位付けのしくみ——この内部文書へのアクセス権限まで活用する仕組み——ここへ攻撃者側がちょっと工夫したプロンプト(たとえば会議メモとかメール連鎖内)を混ぜ込むことで影響できちゃうことが問題視されているようです。

最近CyberArkという会社からも「Model Context Protocol」(通称MCP)関連で、新たなツールポイズニング攻撃(TPA)の事例報告が出ていましたね。内容としては、ツール説明だけじゃなく、その全体的なスキーマまで広げたものだった気がします。どちらにも共通しているのは、“細かな仕様”よりむしろ“設計思想”そのものに潜むリスクでしょうか……まぁ、大体そんな話です。

OutlookとSharePointの連携機能が逆に仇となる瞬間

「フルスキーマ・ポイズニング(FSP)」っていう攻撃手法があると、シムチャ・コスマンというセキュリティ分野の研究者が話していたんだ。最近はツール説明欄の悪用に注目が集まりがちだけど、それだけじゃ全体像を掴みきれないかもしれないって。どうやら、道具の構成情報――スキーマのあらゆる部分――にも注目したほうがいいみたいだね。説明文以外も結構危ういポイントになり得る、そんな印象を受けた人もいるようだった。どこに入り口が隠れているか、実際には特定しづらい場面も多いそうで。全部を完璧に防ぐ方法なんて今のところなさそうだし、何となく気付きづらい落とし穴が他にも潜んでいる可能性は否めない、と語る専門家もちらほら見受けられるよ。

ツールポイズニング攻撃が進化した「FSP」の衝撃

インバリアントラボというセキュリティ会社、どこかでそんな名前を聞いたような気がするが、MCPツールの仕組みについて話していた。ざっくり言うと、このMCPっていうのは、何だか「ちゃんとした形をしていれば安全だろう」みたいな楽観的な信念に基づいてるらしい。実際には、その辺の挙動が明記されているだけで、本当に危険がないかどうかまでは考えきれてないこともあるとか。LLM(大規模言語モデル)たちも、人間とは違って表面上書かれていることしか見ていない感じなのかな。

それからTPAやFSPだったかな、それらを利用してもう少し複雑な攻撃手法――ATPAというものまでできるとか。このやり方、大体こんなイメージになるんだけど、一見無害そうな道具を悪意ある誰かが作っておいて、ただのエラーっぽい画面を出す。それだけなのに、LLMは「エラーを直さねば」と思い込んでしまって、本来なら触れないような秘密情報――SSHキーとか、身近な例で言えばパスワードみたいなの――にアクセスさせられる可能性が出てくる。

コスマン氏も、「これから先もっと高度になったAIエージェントたちが自律的に外部ツールと関わる時代になったとして、その時どんなプロトコル(例えば今回のMCP)が使われるかで、安全性や信頼性も左右されそう」とコメントしていた。ただ、こうした道具への攻撃……特にATPAみたいな新しい手法は、現状ではまだ解決しきれていない部分が多いという印象だろうか。完全に塞ぐには今後の取り組み次第なんじゃないかな、と個人的には感じた。

それからTPAやFSPだったかな、それらを利用してもう少し複雑な攻撃手法――ATPAというものまでできるとか。このやり方、大体こんなイメージになるんだけど、一見無害そうな道具を悪意ある誰かが作っておいて、ただのエラーっぽい画面を出す。それだけなのに、LLMは「エラーを直さねば」と思い込んでしまって、本来なら触れないような秘密情報――SSHキーとか、身近な例で言えばパスワードみたいなの――にアクセスさせられる可能性が出てくる。

コスマン氏も、「これから先もっと高度になったAIエージェントたちが自律的に外部ツールと関わる時代になったとして、その時どんなプロトコル(例えば今回のMCP)が使われるかで、安全性や信頼性も左右されそう」とコメントしていた。ただ、こうした道具への攻撃……特にATPAみたいな新しい手法は、現状ではまだ解決しきれていない部分が多いという印象だろうか。完全に塞ぐには今後の取り組み次第なんじゃないかな、と個人的には感じた。

MCP標準の根本的な信頼モデルに潜む危険性

MCPという仕組みは、AIのエージェントやアシスタントが色々なツールやサービス、それにデータとやり取りできるっていう特徴があるんだけど、その反面で、クライアントとサーバーの間に隙があると、ちょっとしたトラブルにつながることもあるそうだ。どうも最近、有名なGitHub用のMCP連携部分で深刻なセキュリティホールが見つかったという話を耳にした人もいるかもしれない。この脆弱性だと、攻撃者が悪意のあるGitHubイシューを使ってユーザーのエージェントを乗っ取ったりする可能性が浮上していたとか。たしか、「イシューを見て」なんてモデルに指示すると、非公開リポジトリから情報が出てしまうケースも起こり得たそう。

Invariant Labsっていう研究グループに所属するMarco Milanta氏とLuca Beurer-Kellner氏は、この現象を「有害なエージェントフロー」と呼んでいるんだけど、どうも単なるバグ修正みたいな方法では根本的には解決できない気配らしい。GitHub側だけじゃなく、もっと土台となる設計面まで考え直さないといけない、と言われ始めていて…。なので利用者自身でも細かくアクセス権限を調整したり、しばしばエージェントとのやり取り履歴をチェックする必要が出てきたみたいだ。

また、「MCP再バインディング攻撃」なんて新しい手口もちらほら話題になってきた。企業向け自動化やエージェント型アプリケーションでよく使われるようになった流れで、こういった抜け道への関心も高まったと言えるかもしれない。具体的にはDNS再バインディングという昔からあるテクニックとServer-Sent Events(SSE)プロトコルの組み合わせで、意図しない形で機密データへアクセスされる恐れが増えてきた…とも一部では語られているようだ。ただ全体像はまだ完全には見えず、これから注意深く観察する必要がありそうだね。

Invariant Labsっていう研究グループに所属するMarco Milanta氏とLuca Beurer-Kellner氏は、この現象を「有害なエージェントフロー」と呼んでいるんだけど、どうも単なるバグ修正みたいな方法では根本的には解決できない気配らしい。GitHub側だけじゃなく、もっと土台となる設計面まで考え直さないといけない、と言われ始めていて…。なので利用者自身でも細かくアクセス権限を調整したり、しばしばエージェントとのやり取り履歴をチェックする必要が出てきたみたいだ。

また、「MCP再バインディング攻撃」なんて新しい手口もちらほら話題になってきた。企業向け自動化やエージェント型アプリケーションでよく使われるようになった流れで、こういった抜け道への関心も高まったと言えるかもしれない。具体的にはDNS再バインディングという昔からあるテクニックとServer-Sent Events(SSE)プロトコルの組み合わせで、意図しない形で機密データへアクセスされる恐れが増えてきた…とも一部では語られているようだ。ただ全体像はまだ完全には見えず、これから注意深く観察する必要がありそうだね。

GitHub統合にも影響するエージェント乗っ取り脆弱性

DNSリバインディング攻撃って、なんか外部のドメインを内部ネットワーク、たとえばローカルホストみたいなものとして扱わせる仕掛けがあるらしい。誰かが悪意あるサイトに誘導された場合、まあフィッシングとかそういう話も絡むんだけど、その時にこの攻撃が始まることが多いって聞いたことがある。サムオリジンポリシーの制限をうまくすり抜けようとするために設計されている感じで、技術的にはネットワークのプロトコルとブラウザのセキュリティ機構の間で微妙なズレが生じてしまうっぽい。

そういえばGitHubのジャロスラフ・ロバチェフスキという人が最近説明してた内容によると、「ウェブページのホスト名を解決したIPアドレスが途中で変わったとしても、ブラウザ側はそれを特別気にせず、元々あったオリジン扱いのままでページを見る」みたいな現象も起きるとか。まあこれ、本当にいつでも起こるわけじゃないし、自分で体験したことはほぼ無いけど、一部では問題視されているみたいだね。全体像としては一度読んでもちょっと掴みにくい部分もあるし、実際どれくらい広まっているかは分からない。でも数多く報告されているケースも少なくないようだし、このギャップについて議論される場面もちょこちょこ見かける気がする。

そういえばGitHubのジャロスラフ・ロバチェフスキという人が最近説明してた内容によると、「ウェブページのホスト名を解決したIPアドレスが途中で変わったとしても、ブラウザ側はそれを特別気にせず、元々あったオリジン扱いのままでページを見る」みたいな現象も起きるとか。まあこれ、本当にいつでも起こるわけじゃないし、自分で体験したことはほぼ無いけど、一部では問題視されているみたいだね。全体像としては一度読んでもちょっと掴みにくい部分もあるし、実際どれくらい広まっているかは分からない。でも数多く報告されているケースも少なくないようだし、このギャップについて議論される場面もちょこちょこ見かける気がする。

DNSリバインディングで内部ネットワークを狙う新たな手口

攻撃者の手口というのは、時々予想外な方向からやってくることがある。例えば、クライアントサイドのJavaScriptが悪意あるサイト経由で動作すると、セキュリティ対策をすり抜けてしまいそうなケースも出てくるらしい。その挙動のおかげで、ネットにさらされていない家庭や社内の機器まで標的になってしまう可能性はゼロじゃない。

どこかで話題になったMCPリバインディング攻撃というものも、この現象を利用しているみたいだ。加害者側がコントロールするサイトを介して、被害者のプライベートネットワーク内にアクセスできる状況になると、最終的にlocalhostで動いているMCPサーバーへSSE(サーバー・センチイベント)経由で接続し、大事な情報を持ち出そうとする動きが観察されている。実際、とあるSTAR研究チームによれば、「SSEによる長期間維持される通信を使えば、フィッシング用ドメインから社内向けMCPサーバーへの侵入足がかりとして機能する」…そんな分析も先月あたり発表されたばかりだった気がする。

ところで、このSSE自体についてだけど、大体去年秋頃には既に非推奨扱いになったとも耳にしたことがある。理由はDNSリバインディング攻撃絡みらしく、新しい標準としてStreamable HTTPというものへ徐々に移行中との話だ。ただ一部ではまだ旧仕様を使っている場面も見受けられるようだ。

こうした脅威への対策については、それほど画期的とは言えないものの、一応推奨手順はいくつか存在する。まずはMCPサーバー側で認証プロセスを強化した方が良いと言われているし、「Origin」ヘッダーによる接続元判定も有効と考えられている。ただし、その効果については環境次第…全部の場合に完璧とは限らないので注意した方が無難だろう。

どこかで話題になったMCPリバインディング攻撃というものも、この現象を利用しているみたいだ。加害者側がコントロールするサイトを介して、被害者のプライベートネットワーク内にアクセスできる状況になると、最終的にlocalhostで動いているMCPサーバーへSSE(サーバー・センチイベント)経由で接続し、大事な情報を持ち出そうとする動きが観察されている。実際、とあるSTAR研究チームによれば、「SSEによる長期間維持される通信を使えば、フィッシング用ドメインから社内向けMCPサーバーへの侵入足がかりとして機能する」…そんな分析も先月あたり発表されたばかりだった気がする。

ところで、このSSE自体についてだけど、大体去年秋頃には既に非推奨扱いになったとも耳にしたことがある。理由はDNSリバインディング攻撃絡みらしく、新しい標準としてStreamable HTTPというものへ徐々に移行中との話だ。ただ一部ではまだ旧仕様を使っている場面も見受けられるようだ。

こうした脅威への対策については、それほど画期的とは言えないものの、一応推奨手順はいくつか存在する。まずはMCPサーバー側で認証プロセスを強化した方が良いと言われているし、「Origin」ヘッダーによる接続元判定も有効と考えられている。ただし、その効果については環境次第…全部の場合に完璧とは限らないので注意した方が無難だろう。

SSEプロトコルの廃止と今後のセキュリティ対策

Twitterとか、LinkedInなんかでも、ちょっと珍しい話題がたまに出てくることがあるみたいです。もし、この記事を面白いと感じたのであれば、そういうところも覗いてみてもいいかもしれません。どうやら新しい内容はそこそこ頻繁に更新されているようですが、全部が毎回大きなニュースというわけでもないですし、人によっては見逃すことも多いんじゃないかな、と。まあ、大体半分くらいの人はSNSで情報を追うのが得意ではないという声もちらほら聞こえてきますし、忙しい時期にはついつい後回しになりやすいものですよね。でも、その分だけ何か気になる投稿や限定っぽい記事にふと出会える可能性もあるので、時間が空いた時に軽くフォローしておくだけでも損はない…と誰かが言っていた気がします。